前言

在使用CDN加速网站时,隐藏源站IP是基本安全要求。然而,许多管理员忽略了一个关键漏洞——SSL默认证书泄露。本文将揭示这一隐患的形成机制,并提供有效的解决方案。

当攻击者直接访问源站IP的443端口时,Nginx会返回第一个配置的SSL证书作为默认响应。此时会出现两种泄露场景:

- 若未配置默认证书,将返回您的业务站点证书(暴露域名)

- 若使用自签名证书,可能包含服务器标识信息(如”nginx test server”)

文字教程

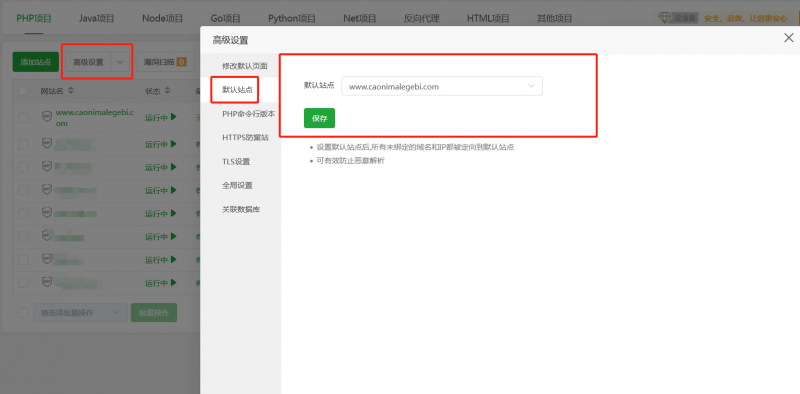

- 新建一个默认站点,不要用自己域名,随便填一个即可,例如: www.caonimalegebi.com

- 将该站点设置为默认站点,并且删掉目录下所有文件

![图片[1]-套了CDN但是SSL泄露源站IP?一招教会你解决-OE源码网](https://www.2oe.cn/wp-content/uploads/2025/04/7dbfc205b00c0793ea89c236b6042f9-1024x505.png)

- 在宝塔面板中,对这个www.caonimalegebi.com这个无效站点进行证书配置

证书KEY

-----BEGIN RSA PRIVATE KEY-----

MIICXQIBAAKBgQDXyF6m81zOeoOPvfk6nGKtyfczRG6/yeSkcc+66vGvq0s8oB7V

cCzLl1YcNsru3ixelPR2z1zvjKqa9/Aqh8+TvP1kGGbLD/mynjnj8l+0vVzZ+vnz

AH0RN9fpqzlpHmFBHQzQ25AtIAH8pXOL1541YN0TNPRA3kHUCL0FH8CkwwIDAQAB

AoGAQ4ejh6AV5VCWJ8AOZXdXsofIYzUBa+glNAmiNx8b8BwteZWq0KVAf56nBkFn

lQXW4OrA7wXKUfW11rXNZaIHJePJXv1swkN9+Em18Hon6BrtcqnKAwzAbhok3SzY

IVjI/zrgOABH6+ii77xCRBzI1itVPNN88DAUHC7PYLYiaaECQQD7PSoij37+kMc/

wPeEkl9r3vzU0OrsCsjU8Ev714OaoL/SIuAh6nsiRh9rcbUrrpGSSzIcmsk9HMDa

hXBNkNl5AkEA298yQvssaUc4tbEWxAVfd9DsHJdCdbXfgf9Dy5/tpCzYncY7T0du

VVHqKu3jXWoMc5XlesiCOerU/DIlMM8dGwJBANQn7GLO5iC1xWvS2bF7oVSIMtzL

pvW4jaszWBbNAPccc59RkA9T4LMqn/GtTZ4bhhYRpbl+BB21IC3nrNPzU5ECQG8T

Ln0QDruQs2F2eR3F6RjKfr1i3LxCiQtPPZycypzp2vS5tDS0zVRk8XuGehoy/N9X

lnqU2NURgU92tbsWpokCQQDdc9tU3B/OM/YfzUNwvOLmUVwrJX6PFSFsOn+XHrCC

q9LcGEAHyzaf5GEWje84ee4rkv5oaZcwll3dg4IioBnC

-----END RSA PRIVATE KEY-----证书PEM

-----BEGIN CERTIFICATE-----

MIIBkjCB/AIJAI3bCYqa39hiMA0GCSqGSIb3DQEBBQUAMA0xCzAJBgNVBAYTAiAg

MCAXDTE4MTEyNDA5MDMzOFoYDzIwOTkxMjMxMDkwMzM4WjANMQswCQYDVQQGEwIg

IDCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEA18hepvNcznqDj735Opxircn3

M0Ruv8nkpHHPuurxr6tLPKAe1XAsy5dWHDbK7t4sXpT0ds9c74yqmvfwKofPk7z9

ZBhmyw/5sp454/JftL1c2fr58wB9ETfX6as5aR5hQR0M0NuQLSAB/KVzi9eeNWDd

EzT0QN5B1Ai9BR/ApMMCAwEAATANBgkqhkiG9w0BAQUFAAOBgQBiqHZsuVP09ubT

GzBSlAFEoqbM63sU51nwQpzkVObgGm9v9nnxS8Atid4be0THsz8nVjWcDym3Tydp

lznrhoSrHyqAAlK3/WSMwyuPnDCNM5g1RdsV40TjZXk9/md8xWxGJ6n1MoBdlK8T

H6h2ROkf59bb096TttB8lxXiT0uiDQ==

-----END CERTIFICATE-----![图片[2]-套了CDN但是SSL泄露源站IP?一招教会你解决-OE源码网](https://www.2oe.cn/wp-content/uploads/2025/04/27b18fc319488727d5f70d799b1c01f-1024x660.png)

- 将第二步配置的无效站点:www.caonimalegebi.com 的设置打开,然后点击配置文件(Nginx配置)

- 在配置文件代码中的前几行任意位置,加入代码:

return 444;然后保存!

![图片[3]-套了CDN但是SSL泄露源站IP?一招教会你解决-OE源码网](https://www.2oe.cn/wp-content/uploads/2025/04/ee44a958c5f0f1d2acd2111ed266671-1024x856.png)

验证是否生效

浏览器访问:https://你的IP ,例如:https://193.188.22.123 ,如果返回类似于如图状态,说明就成功了!

![图片[4]-套了CDN但是SSL泄露源站IP?一招教会你解决-OE源码网](https://www.2oe.cn/wp-content/uploads/2025/04/709df7f25bb536afe8fb9277e13b18d.png)

PS:该教程适合你的业务刚开始发布的时候,就套用CDN并且隐藏源站IP。如果你的业务直接解析到你的源站并且已经发布一段时间了,那么这个教程可能也保护不了你的源站,因为互联网的测绘引擎已经进行收录了。

所以还是建议在业务刚发布的时候,就使用本教程隐藏源站IP并且开启CDN!

视频教程

本站收集的资源仅供内部学习研究软件设计思想和原理使用,学习研究后请自觉删除,请勿传播,因未及时删除所造成的任何后果责任自负。

如果用于其他用途,请购买正版支持作者,谢谢!若您认为「2OE.CN」发布的内容若侵犯到您的权益,请联系站长邮箱:365813108@qq.com 进行删除处理。

本站资源大多存储在云盘,如发现链接失效,请联系我们,我们会第一时间更新。

![最新29网课 | 小月模板开源源码[带货源]-OE源码网](https://www.2oe.cn/wp-content/uploads/2025/05/25862ff0f3cb2e48a72ed378b5307b2-800x379.png)

![最新29网课 | 小月模板开源源码[带货源]-OE源码网](https://www.2oe.cn/wp-content/uploads/2025/05/25862ff0f3cb2e48a72ed378b5307b2-1024x486.png)

暂无评论内容